Премахни CryptoMix вирус (Безплатно упътване) - сеп. 2017 актуализация

Упътване за премахване на CryptoMix вируси

Какво е Рансъмуер вирусът CryptoMix?

CryptoMix продължава да тероризира потребителите с новите си версии

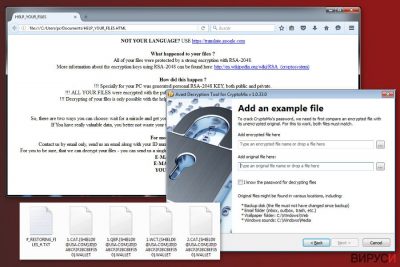

CryptoMix е криптиращ зловреден софтуер. Той се появява през пролетта на 2016 и от тогава до сега се е актуализирал няколко пъти. Криптиращият и искащ откуп вирус използва файлови разширения .empty, .error, .ogonia, .dg, .zero, .ck, .exte, .azer, .zayka, .noob, .cryptoshield, .mole02 и други, за да означава криптираните файлове. След като приключи процедурата по криптиране, той оставя съобщение за откуп – INSTRUCTION RESTORE FILES.TXT, за да накара жертвата да закупи CryptoMix decryptor.

Обновените версии използват различни имена на съобщението за откуп като _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML или # RESTORING FILES #.TXT. Но всички предлагат декриптираща услуга в замяна на щедър откуп.

Специалистите по сигурност са успели да разбият кода на някои от версиите и са създали алтернативен декриптиращ инструмент – CryptoMix Revenge decryptor. И все пак, авторите на рансъмуера наскоро пуснаха обновени варианти, които не могат да бъдат декриптирани с инструменти на трети лица. Например през юли 2017, анализаторите откриха няколко чисто нови версии да се разпространяват в Интернет.

Както и по-старите версии на CryptoMix Wallet и рансъмуера Azer, наскоро появилият се рансъмуер Exte, също все още не може да се декриптира. Затова е най-добре да предприемете мерки за да избегнете тези вируси. Седмица или две по-късно се появиха и рансъмуер вариантите Zayka, Noob, CK, DG, CNC и Mole03. В момента активни са версиите ERROR и EMPTY.

Криптиращият зловреден софтуер се промъква тайно в компютрите на жертвите с помощта на спам. Веднъж проникнал, той намира предварително зададените файлове и ги криптира със сложен RSA-2048 криптиращ алгоритъм. Първоначално зловредният софтуер добавя файлови разширения .email[[email protected]]id[\[[a-z0-9]{16}\]].lesli или .lesli на целевите файлове.

Други версии може да означат криптираните файлове с .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole03, .EXTE, .CNC и други файлови разширения.

Когато файловете бъдат криптирани, рансъмуерът оставя съобщения за откуп с наименование INSTRUCTION RESTORE FILES.TXT, където от жертвите се иска да се свържат с кибер престъпниците чрез предоставения имейл адрес (xoomx[@]dr.com и xoomx[@]usa.com), за да получат специален декриптиращ ключ, който обикновено се съхранява на някой отдалечен сървър.

За да получи достъп до декриптиращия ключ, жертвата трябва заплати значителна сума пари под формата на откуп. И все пак, трябва да се погрижите първо за премахването на CryptoMix, тъй като много лесно може да криптира и бъдещетите ви файлове. Премахването на рансъмуера изисква инсталирането на мощна програма за премахване на зловреден софтуер, като FortectIntego и пълно системно сканиране с нея.

Криптиращият зловреден софтуер е подобен на вирусите CryptoWall 3.0, CryptoWall 4.0 и CryptXXX. И все пак, за разлика от тези зловредни програми, CryptoMix твърди, че събраният откуп ще се използва за добра кауза.

Създателите на рансъмуера, наричащи себе си Cham Team, също така предлагат и „Безплатна техническа поддръжка“ за тези, решили да платят. Като оставим настрана всички тези странни обещания, добре е да не забравяте, че си имате работа с истински кибер престъпници, така че няма нужда да следвате нарежданията им и да подкрепяте мръсния им бизнес.

Дори да решите да платите откупа в замяна на файловете си, трябва да вземете предвид, че може и да не получите достъп до декриптиращия ключ, от който имате нужда или ключът да се окаже неработещ.

Затова, не ви препоръчваме да следвате инструкциите на хакерите, предоставени във файла INSTRUCTION RESTORE FILE.TXT. Това съобщение за откуп се показва във всяка папка, която съдържа криптирана информация. Вирусът CryptoMix може да криптира изумително количество файлови разновидности – 862. Затова няма как да го пренебрегнете.

Що се отнася до съдържанието на съобщението за откуп, кибер престъпниците информират жертвата за два различни имейла xoomx[@]dr.com и xoomx[@]usa.com, които да се използват за връзка със създателите на рансъмуера Cryptomix и възстановяване на засегнатите файлове.

След като изпрати имейл на хакерите, на жертвата се изпраща линк и парола към уеб страница за еднократни тайни услуги (One Time Secret service website), която може да се използва за обмяна на анонимни съобщения с хакерите. Първоначално, хакерите могат да се опитат да убедят жертвата да плати с цел благотворителност. Разбира се, едва ли ще намерим човек, който да иска да плати откуп от порядъка на 1 900 щатски долара в замяна на файловете си.

Освен това, кибер престъпниците могат да започнат да ви заплашват с удвояване на откупа, в случай че не платите в рамките на 24 часа. Най-интересното нещо е, че може да получите отстъпка след като се свържете с хакерите. Във всички случаи не ви препоръчваме да стигате чак до там.

Трябва да премахнете вируса CryptoMix веднага щом забележите, че файловете ви са недостъпни. Но все пак, не забравяйте, че премахването на вируса няма да възстанови файловете ви. За тази цел, трябва да използвате стъпките за декриптиране на информацията, дадени в края на тази статия. Ако все още не сте заразени, уверете се, че информацията ви се съхранява на сигурно място преди рансъмуерът да е ударил компютъра ви.

Семейството на вируса CryptoMix продължава да се увеличава

Рансъмуер вирусът CryptoShield 1.0. Този новооткрит вирус се подвизава в слабо защитени или заразени уеб страници. Редовните посетители на домейни за торенти и споделяне на файлове рискуват да станат жертва на този вирус. Като използва верижна атака EITest, експлоатационният инструмент RIG изтегля цялото необходимо съдържание за цялостното похищение на CryptoShield.

След като подготвителните работи на инфекцията бъдат изпълнени, заплахата показва фалшиви съобщения, с които се опитва да заблуди потребителите, че това е част от обичайния процес на Windows. И все пак, не е трудно да заподозрете измамата, тъй като известията съдържат очевидни правописни грешки.

Интересното е, че „мозъците“ са решили да комбинират AES-256 и ROT-13 криптиращи техники за заключването на информацията на потребителите. Докато последният е изключително елементарен, другият все още създава главоболия на IT специалистите. За съжаление заплахата може да изтрива системните снимки на томове (shadow volume copies), които могат да помогнат за възстановяването на информацията на жертвите. Във всички случаи плащането на откупа не е препоръчително.

Вирусът .code Зловредният софтуер се разпространява чрез спам имейли, които съдържат зловреден прикачен файл. След като потребителите отворят прикачения файл, зловредният заряд попада в системата и започва процедурата по криптиране. Вирусът използва RSA-2048 криптиращ алгоритъм и добавя файлово разширение .code.

Когато всички целеви файлове бъдат криптирани, рансъмуерът оставя съобщение за откуп с наименование “help recover files.txt”, в което от жертвите се иска да се свържат със създателите на имейл адреси xoomx_@_dr.com или xoomx_@_usa.com. И все пак, не ви съветваме да го правите, защото кибер престъпниците ще искат от вас да преведете 5 Биткойна за декриптиращ ключ.

Това е огромна сума пари и не бива да рискувате да я изгубите. По-добре премахнете вируса .code.

Рансъмуер вирусът CryptoShield 2.0. Тази версия едва забележимо се различава от ранния вариант на CryptoShield. След проникването, той започва процедура по криптиране на информацията като използва RSA-2048 алгоритъм и добавя разширение .CRYPTOSHIELD на всеки целеви файл.

След това зловредният софтуер създава два нови файла на работния плот на име # RESTORING FILES #.txt и # RESTORING FILES #.html. Тези файлове включват инструкции за възстановяване на информацията. В съобщението за откуп, кибер престъпниците предоставят нов имейл адрес ([email protected], [email protected] или [email protected]) за тези жертви, които желаят да платят откупа.

Но все пак, не ви съветваме да го правите. Ако се заразите с тази версия на CryptoMix, премахнете вируса от компютъра и използвайте резервни копия или алтернативни методи за възстановяване, за да върнете файловете си.

Рансъмуер вирусът Revenge. Криптиращият вирус се разпространява като Троянски кон чрез RIG експлоатационен инструмент. След проникването, той сканира системата, като търси целевите файлове и ги криптира всички с AES-256 алгоритъм. Точно както предполага и името му, зловредният софтуер добавя файлово разширение .revenge на всеки от криптираните файлове и ги прави неизползваеми.

Кибер престъпниците, обаче, са предвидили инструкции как да си възвърнете достъпа към криптираните файлове в съобщение за откуп с наименование # !!!HELP_FILE!!! #.txt. Тук от жертвите се иска да се свържат с кибер престъпниците чрез някой от предоставените имейл адреси: [email protected], [email protected], [email protected], [email protected], [email protected] и [email protected].

Ако потребителят реши да плати (което не препоръчваме), от него се иска да преведе дадена сума в биткойни, за да получи Revenge Decryptor. Искаме да ви предупредим, че тази съмнителна сделка може да завърши със загуба на пари или други зловредни атаки. Освен това криптираните файлове може все още да са недостъпни.

Рансъмуер вирусът Mole. Тази версия на CryptoMix се придвижва чрез подвеждащи имейли, които информират за проблеми с доставка на USPS. След като потребителите кликнат върху линк или прикачен файл, предоставени в имейла, те инсталират изпълнимия файл на Mole в системата. На засегнатия компютър, зловредният софтуер незабавно започва криптиращият процес и заключва файловете с RSA-1024 криптиращ ключ.

За да направи атаката дори по-застрашителна, зловредният софтуер изтрива и Моментните снимки на томове (Shadow Volume Copies). Затова възстановяването на информацията без специфичен декриптиращ инструмент е почти невъзможно, ако жертвите не разполагат с резервни копия. След криптирането на информацията рансъмуерът CryptoMix Mole оставя съобщение за откуп “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT”, в което на жертвите се съобщава, че трябва да се свържат с кибер престъпниците в рамките на 78 часа.

Жертвите трябва да изпратят уникалния си идентификационен номер (ID) или на имейл адрес [email protected], или на [email protected]. И все пак, това не е много препоръчително, защото от потребителите се иска да преведат огромна сума пари, за да получат съмнителелен декриптиращ софтуер. След атаката на рансъмуера жертвите първо трябва да се фокусират върху премахването на зловредния софтуер.

Рансъмуер вирусът CryptoMix Wallet. Този вариант на рансъмуер използва AES криптиране и добавя файлово разширение .wallet на целевите файлове, което прилича на рансъмуер вируса Wallet. И все пак, зловредният софтуер също преименува файловете. Името на криптирания файл включва имейл адреса на кибер престъпниците, ID номера на жертвата: .[[email protected]].ID[16 unique characters].WALLET.

След като всички файлове бъдат криптирани, жертвите получават фалшиво съобщение explorer.exe Application Error, което цели да ги накара да кликнат на бутона OK. Натискането на OK стартира Прозореца за управление на потребителски акаунти (User Account Control). Тези промени няма да доведат до нищо, ако не натиснете “Yes“. След това зловредният софтуер започва изтриването на Моментните снимки на томове (Shadow Volume Copies).

Най-накрая зловредният софтуер оставя съобщение за откуп “#_RESTORING_FILES_#.txt”, в което от жертвите се иска да изпратят техния уникален ID номер на някой от тези имейл адреси: [email protected], [email protected] и [email protected]. След това кибер престъпниците ще ви изпратят цената на декриптиращия софтуер.

Но все пак, не ви съветваме да им се доверявате. Въпреки че рансъмуерът все още не е декриптиран, не ви съветваме да рискувате да изгубите парите си или да се заразите с друг зловреден софтуер. След атаката, използвайте професионален софтуер за сигурност и премахнете вируса от устройството си.

Рансъмуер вирусът Mole02. Mole02 е поредната версия на описаното рансъмуер семейство, която добавя файлово разширение .mole02 на криптираните записи. Тя използва RSA и AES криптиращи шифри, за да заключи сигурно файловете. Вирусът се появява за първи път през юни 2017 и успешно заразява хиляди компютри по цял свят.

Вирусът използва файла _HELP_INSTRUCTION.TXT като съобщение за откуп. Той запазва файла на работния плот, за да информира жертвата за кибер атаката и да поиска откуп. Жертвите обаче вече не трябва да плащат откупа, ако не разполагат с резервни копия – специалистите по зловреден софтуер са пуснали безплатен декриптиращ инструмент за Mole02, който напълно безплатно ще възстанови криптираните файлове.

Рансъмуер вирусът Azer. Вирусът AZER Cryptomix е последната версия от тази рансъмуерна група, който се появява малко след декриптора за Mole02. Новата версия използва или файлови разширения .-email-[[email protected]].AZER или .-email-[[email protected] за означаване на криптираната информация. Този вирус поврежда също и оригиналното име на файла.

Съобщението за откуп, оставяно от този вирус е с наименование called _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Много е кратко и просто иска да пишете на някой от посочените в него имейл адреси, за да получите инструкции за възстановяване на информацията. Обаче престъпниците нямат намерение да декриптират файловете ви безплатно.

Те обикновено искат откуп, обаче до момента неговият размер не е известен. За съжаление, до момента няма инструменти, които могат да декриптират файловете с разширение .azer.

Рансъмуер вирусът Exte. Тази версия на рансъмуера се появи през юли 2017. Името на вируса разкрива, че поставя файлово разширение .EXTE на криптираните файлове. След като всички целеви файлове бъдат заключени, зловредният софтуер изтегля съобщение за откуп с име _HELP_INSTRUCTION.TXT. Тук от жертвите се иска да изпратят техния уникален ID номер на [email protected], [email protected] или [email protected] и да изчакат отговор с инструкциите за възстановяване на информацията.

В момента точният размер на откупа не е известен. Изглежда, че авторите на рансъмуера решават за всяка жертва по отделно в зависимост от количеството на криптираните файлове. Въпреки факта, че няма пуснат официален декриптиращ инструмент за Exte, не ви съветваме да плащате откупа.

Рансъмуер вируса Zayka. Рансъмуерът Zayka е поредната версия на CryptoMix. Въпреки, че действа като виртуален инструмент за изнудване, той не посочва размера на откупа, който иска да получи от жертвата. По време на криптирането, вирусът добавя файлови разширения .zayka и създава съобщение за откуп – _HELP_INSTRUCTION.TXT.

Съобщението за откуп предлага да тествате data recovery pro на три малки файла, които да бъдат изпратени на престъпниците по имейл. Жертвите могат да пишат на [email protected], за да получат инструкции за възстановяване на информацията. Но все пак изобщо не ви препоръчваме да комуникирате с кибер престъпници или да се подчинявате на исканията им. Вместо това премахнете Zayka и започнете да търсите резервни копия.

Рансъмуер вирусът Noob. Рансъмуерът CryptoMix Noob е забелязан през юли 2017, веднага след появата на вируса Zayka. Жертвите не бива да го бъркат с рансъмуера NoobCrypt, който е напълно различен вирус.

Вирусът Noob получава своето име, заради файловите разширения, които добавя на криптираните файлове. Рансъмуерът използва съобщения за откуп с идентични имена като на по-старите версии – _HELP_INSTRUCTION.TXT. Също както и Zayka, той не посочва сумата на откупа.

За съжаление, в момента не разполагаме с добри новини за декриптирането на файловете с разширение .noob. Веднага след като се появи декриптиращ инструмент, статията ще бъде обновена. До тогава единствено трябва да премахнете рансъмуера Noob.

Рансъмуер вирусът CK. Само няколко дни след дебюта на рансъмуера Noob (20 юли) се появява и друга версия. Рансъмуер вирусът CryptoMix CK е зловредна програма, която означава кодираната информация с файлови разширения .ck. Също така оставя съобщение за откуп с име _HELP_INSTRUCTION.TXT, но съдържанието му е доста различно. Вместо да предостави един имейл адрес за контакт, той оставя три – [email protected], [email protected] и [email protected].

Изглежда, че това не е последната версия от това рансъмуер семейство. Много е вероятно скоро да се появят и нови версии. Въпреки че в момента файловете с файлово разширение .ck не могат да бъдат декриптирани с помощта на инструменти на трети лица, не означава, че трябва да започнете да преговаряте с киберпрестъпниците по имейл (и не само, защото те няма да искат).

Плащането на откупа не означава, че файловете ви ще бъдат възстановени. Затова е препоръчително да премахнете рансъмуера CK и да изпробвате методите за възстановяване на информацията, които са дадени под статията.

Рансъмуер вирусът Mole03. Вирусът Mole03 е друга модификация на небезизвестния рансъмуер Crypto Mix. Той също е част и от рансъмуер групата на рансъмуера Mole. След заразяване на системата, той копмрометира информацията и добавя файлови разширения .mole03 на криптираните файлове. След това оставя файла _HELP_INSTRUCTION.txt във всички заразени папки и разбира се на работния плот. До този момент никой от наличните безплатни декриптиращи инструменти не може да възстанови файловете от този тип.

За този вариант е известно, че се разпространява чрез кампания на EiTest и компрометирани уеб страници, които поздравяват жертвите с фалшивото съобщение „The „HoeflerText“ wasn't found„. Тези изскачащи прозорци съобщават, че на компютъра на жертвата няма инсталиран даден шрифт, а тя трябва да разполага с него, за да може да види съдържанието на уеб страницата. За съжаление файлът съдържа рансъмуера.

Тези компрометирани уеб страници, използвани в кампаниите на Mole03 са пълни с различни скриптове, които откриват какъв браузър използва потребителя. Открива Internet Explorer, предизвиква пренасочване към фишинг уеб сайт, който принадлежи към скам за техническа поддръжка. Уеб сайтът след това предлага да се обадите на измамниците за помощ във връзка с премахването на YahLover.worm.

Рансъмуер вирусът DG. Известен и като вирусът с файлово разширение DG, това е поредната версия на небезизвестния рансъмуер. Зловредният софтуер първо е забелязан на 28 юли и също както и по-старите варианти на Crypto Mix, той създава файла _HELP_INSTRUCTION.TXT, в който да съхранява съобщението за откуп. Рансъмуерът оставя файла на няколко места в компютъра, за да може жертвата да го види.

Съобщението за откуп разкрива три имейл адреса на кибер престъпниците – [email protected],

[email protected] и [email protected]. Всъщност, освен разширението, използвано за криптираните файлове и различните имейл адреси, няма много други подобрения, които да си заслужава да споменем.

Рансъмуерът продължава да си играе с детайлите и както винаги, той не представя точната сума на откупа – жертвата трябва да се свърже по имейл с кибер престъпниците и да попита за сумата. В момента няма налични декриптори за рансъмуера Cryptomix DG.

Рансъмуер вирусът CNC. На 7 август 2017 кибер престъпниците правят нова актуализация на CryptoMix, което води до различни файлови разширения, които се появяват на компрометираните файлове. Този път вирусът използва файлово разширение .CNC за да означи кодираните записи. Наименованието на съобщението за откуп, все пак, остава същото, въпреки че съдържанието леко се различава.

Както обикновено авторите на рансъмуер вируса CNC са сменили имейл адресите си. Сега те предоставят да се свържете с [email protected], [email protected] или [email protected]. Измамниците обещават да ви помогнат „колкото се може по-скоро“, въпреки че не бихме го нарекли точно „помощ“. Не забравяйте, че си имате работа с опитни кибер престъпници, които искат да ви изнудват. Те едва ли ще ви предоставят инструменти за възстановяване на информацията, ако откажете да им платите.

Съветваме ви добре да помислите преди да платите откупа. Ако го направите, финансирате бъдещите им проекти и ги мотивирате да продължат с нелегалните си дейности. Резултатът от това винаги ще е още повече жертви на рансъмуер.

Рансъмуер вирусът ZERO. Този вариант се появява за първи път в края на юли 2017. Зловредният вирус не се среща често в сравнение с другите варианти, но все пак е успял да засегне доста компютри по цял свят.

Вирусът предлага да пишете на имейл адрес [email protected] за инструкции за декриптиране на информацията. Тази команда е написана в съобщението за откуп, което се нарича по същия начин както предните версии на Crypto Mix.

Начинът, по който вирусът криптира файловете е много сложен и не може да бъде обърнат без уникален декриптиращ ключ. За съжаление няма начин да получите този ключ без да плащате откупа, защото се съхранява добре защитен на сървърите на престъпниците.

Рансъмуер вирусът OGONIA. Вирусът Ogonia е ново попълнение към семейството на вируса CryptoMix. Първата версия на този зловреден вирус е забелязана през август 2017. Това е поредното доказателство, че създателите на рансъмуера са изключително алчни и въпреки всички откупи, които вече са събрали, те искат още. Резултатът от това е новата версия на вируса – Cryptomix Ogonia.

След като зарази компютъра на жертвата, вирусът кодира файловете, като им добавя файлови разширения .OGONIA. Заслужава си да споменем, че вирусът напълно променя файловете, които криптира. По този начин жертвата повече не може да различи файловете си. Зловредният софтуер обикновено създава съобщение за откуп с наименование _HELP_INSTRUCTION.TXT, което не съдържа почти никаква полезна информация.

В текстовия файл има кратко съобщение: „All you files crypted. For decrypt write to: [email protected] (Всичките ви файлове са криптирани. За декриптиране пишете на [email protected]).“ Идентификационният номер даден в съобщението се използва за разпознаване на жертвата – по този начин хакерите знаят кой точно декриптиращ ключ да изпратят на жертвата. За съжаление това са виртуални изнудвачи и от вас ще се иска да платите откуп в замяна на ключа.

Рансъмуер вирусът ERROR. Вирусът CryptoMix Error за пръв път се появява на 18 август 2017. Вирусът продължава да използва същото име на съобщението за откуп, но сега добавя файлово разширение .error към криптираните файлове. При този вариант на съобщение за откуп, кибер престъпниците предлагат да се свържете с [email protected], [email protected] или [email protected] или [email protected] за инструкции за възстановяване на информацията. Не е изненадващо, че кибер престъпниците комуникират чрез имейли, за да обяснят условията за възстановяване на информацията.

Вирусът използва комбинация от криптиращи ключове 11 RSA-1024 (публичен), които се използват за криптирането на AES ключа (този, който криптира файловете). По този начин жертвата не може да разбере кой е декриптиращият ключ без помощта на кибер престъпниците.

Те искат от жертвата да плати огромен откуп, за да получи достъп до повредените файлове. За съжаление изследователите все още не са открили начин за декриптиране на файловете с файлово разширение .error. Препоръчително е да премахнете вируса без никакви колебания, като използвате подходящ инструмент против зловреден софтуер.

Ранъмуер вирусът EMPTY. Това е чисто нов проект на бандата от кибер престъпници, които стоят зад CryptoMix. Този нов вирус използва файлово разширение .empty за криптираните файлове и оставя три имейл адреса за контакт с жертвите във файла _HELP_INSTRUCTION.TXT.

Вирусът „любезно“ предлага да пишете на [email protected], [email protected] или [email protected] за да се свържете с кибер престъпниците и да получите инструкции за плащането на откупа. Престъпниците обещават да помогнат на жертвата колкото се може по-бързо, въпреки че обикновено отнема около 12 часа да получите отговор от тях.

Тъй като няма начин да възстановите файловете с разширение .empty безплатно и без да разполагате с резервни копия, съветваме ви да премахнете рансъмуера от системата, тъй като може да ви навлече тихомълком още зловреден софтуер.

Рансъмуерът CryptoMix Arena прави леко отклонение, тъй като добавя файлово разширение .arena. Интересното е, че се появява едновременно с версията Crysis, която също добавя файлово разширение .arena. И все пак, ако се вгледаме по-добре, разликите са очевидни.

След като вирусът CryptoMix Arena приключи с кодирането на файловете, той променя името на файла в шестнадесетична поредица от числа и символи, завършващи с .arena. Също така стартира своя графичен потребителски интерфейс (ГПИ) с файла _HELP_INSTRUCTION.txt. Той накратко информира жертвите за кодирането на файловете и предоставя имейл адреса [email protected].

Тази версия предоставя ясна и сложна криптираща техника. Зловредният софтуер използва 11 различни RSA-1024 криптиращи ключа, които да кодират основния AES ключ, който кодира информацията. По този начин, тази функция позволява на зловредния софтуер офлайн. За да накара жертвата да направи плащането, хакерите предлагат да дешифрират един файл безплатно.

Все още не разполагаме с информация дали някой е получил всичките си файлове след като е платил откупа. CryptoMix Arena може да се крие под случаен изпълним файл, така че повече наблюдателност няма да ви е излишна.

Основни канали на атаката: RIG експлоатационен инструмент и фалшиви реклами, показващи съобщението за липсващ шрифт „HoeflerText“ font“

Няма точно определена техника за проникването на вируса CryptMix в компютъра. Може да се заразите с този рансъмуер като кликнете на съмнително известие или бутони за изтегляне или може да го получите чрез peer-to-peer мрежи. Анализаторите на зловреден софтуер са забелязали някои версии на вируса, че се промотират с помощта на RIG експлоатационен инструмент.

И все пак, най-често той бива изтеглян в системата като прикачен файл от имейл, например фактура, бизнес доклад или друг подобен документ. Някои версии на зловредния софтуер се разпространяват като фалшиви съобщения за доставка на пратка. Затова трябва да сте внимателни с имейлите и винаги да проверявате добре информацията преди да отваряте прикачените файлове, линкове или бутони.

Затова е много важно не само да разполагате с добра антивирусна система и да се надявате на най-доброто, но и да положите определени усилия, за да предпазите компютъра си от Crypto Mix. Различните версии на зловредния софтуер използват експлоатационни инструменти и Троянски коне за проникване в системата. За да защитите себе си и бизнеса си трябва:

- Да анализирате всички имейли, които получавате от непознати;

- Да отделите малко време за проучване, когато си имате работа с новоизтеглен софтуер;

- Да проверявате надеждността на уеб страниците, които сте решили да посетите, за да се предпазите от проникване на рансъмуера CryptMix.

- Да отделите време на инсталирането на нов софтуер също е много важно, тъй като това може да ви помогне да избегнете проникването на Троянски коне, които се използват за пренасяне на вируса.

Премахнете напълно вируса CryptoMix

Не само е възможно, но е направо задължително да премахнете вируса от заразеното устройство. В противен случай и бъдещите ви файлове могат да бъдат засегнати. Трябва да ви информираме, че деинсталирането на рансъмуер вируси може да се окаже доста проблемно понякога.

Тези зловредни програми може да се опитат да блокират антивирусната ви програма да сканира системата ви. В такъв случай ще се наложи да се справяте ръчно с вируса, за да може да стартирате антивирусната си програма. След като го направите може да инсталирате FortectIntego, SpyHunter 5Combo Cleaner или Malwarebytes за да почистят компютъра ви.

Ще намерите инструкциите за ръчно премахване на CryptoMix, подготвени от нашия екип специалисти в края на статията. Също така, не се колебайте да ни изпратите съобщение, ако срещнете трудности при премахването на вируса.

Получихме информация, че вирусът активно се цели към немскоговорящите страни. Ако майчиният ви език е немски, може да прегледате ръководството за премахване на зловредния софтуер на уеб сайта DieViren.de.

Упътване за ръчно премахване на CryptoMix вируси

Рансъмуер: Инструкции за премахване на рансъмуер в Безопасен режим (Safe Mode)

Понякога рансъмуер вирусите блокират легитимния софтуер за сигурност, за да се предпазят от премахване. В този случай може да опитате да рестартирате компютъра си в Безопасен режим с мрежа (Safe Mode with Networking).

Важно! →

Ръководството за ръчно премахване може да се окаже малко сложно за редовите компютърни потребители. Изискват се напреднали IT знания, за да се изпълни правилно (ако липсват или sа повредени важни системни файлове, това може да компрометира цялата операционна система Windows), а самото изпълнение може да отнеме часове. Затова силно препоръчваме да се използва описания по-горе автоматичен метод.

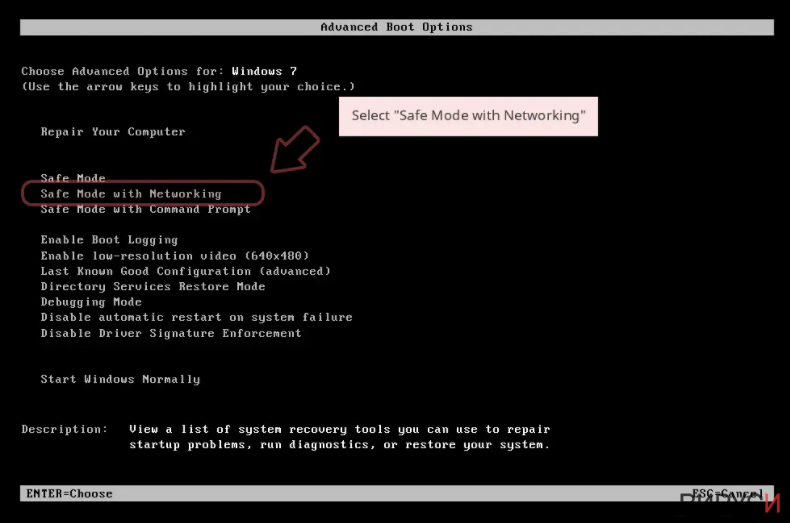

Стъпка 1. Влезте в Безопасен режим с мрежа/Safe Mode with Networking

Ръчното премахване на зловреден софтуер е най-добре да се направи в Безопасен режим/Safe Mode.

Windows 7 / Vista / XP

- Натиснете Start > Shutdown > Restart > OK.

- Когато компютърът ви стане активен, започнете да натискате бутона F8 (ако това не проработи, опитайте с F2, F12, Del и др. – всичко зависи от модела на дънната ви платка) многократно, докато видите прозореца Разширени опции за стартиране/Advanced Boot Options.

- От списъка изберете Безопасен режим с мрежа/Safe Mode with Networking.

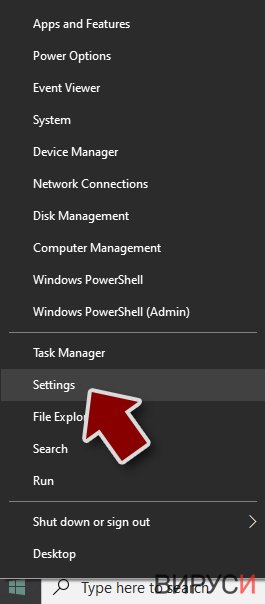

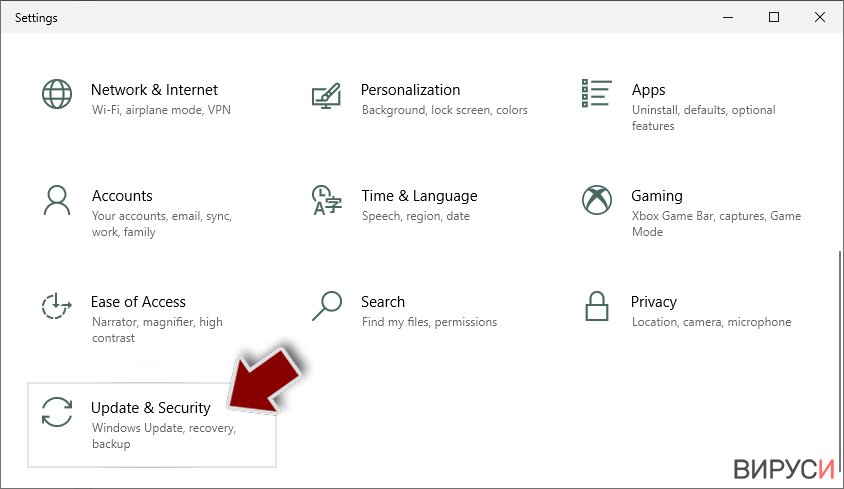

Windows 10 / Windows 8

- Кликнете с десен бутон на мишката върху Start бутона и изберете Настройки/Settings.

- Скролнете надолу и изберете Актуализации и Сигурност/ Update & Security.

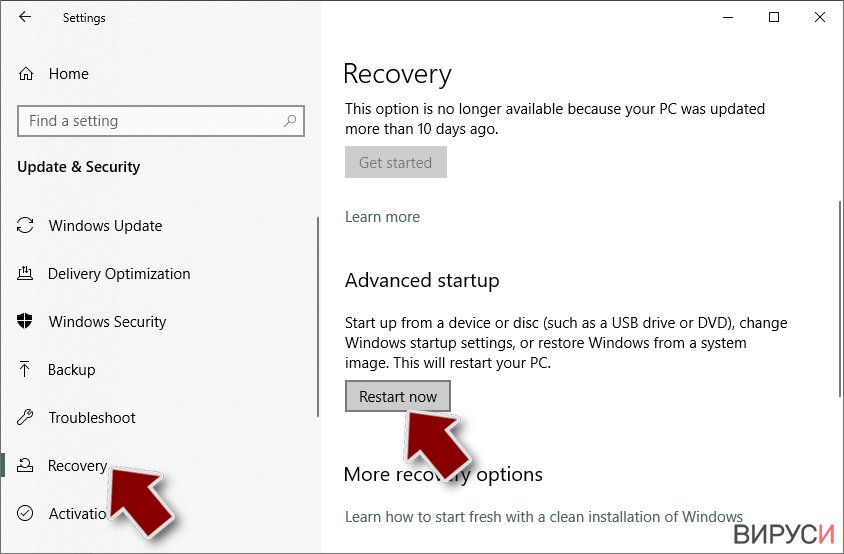

- В левия край на прозореца изберете Възстановяване/Recovery.

- Скролвате отново надолу, докато откриете Раздел за разширено стартиране/Advanced Startup section.

- Натискате Рестартирай сега/ Restart now.

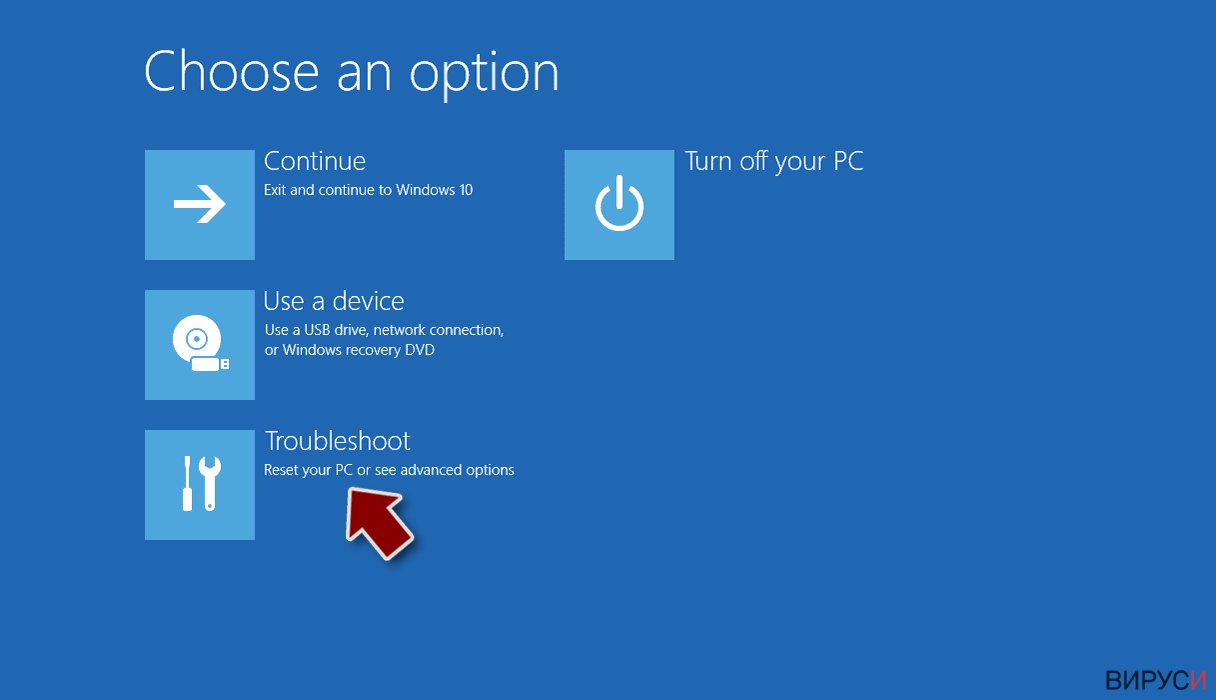

- Изберете Отстраняване на неизправности/Troubleshoot.

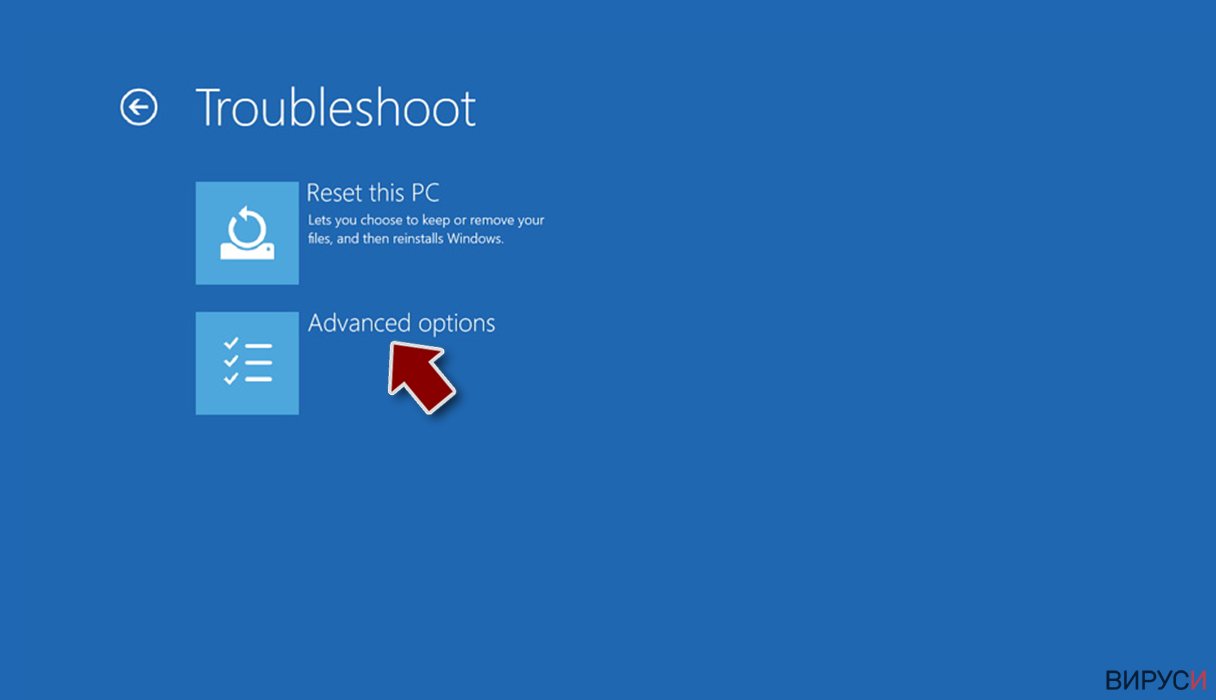

- Отидете в Разширени опции/Advanced options.

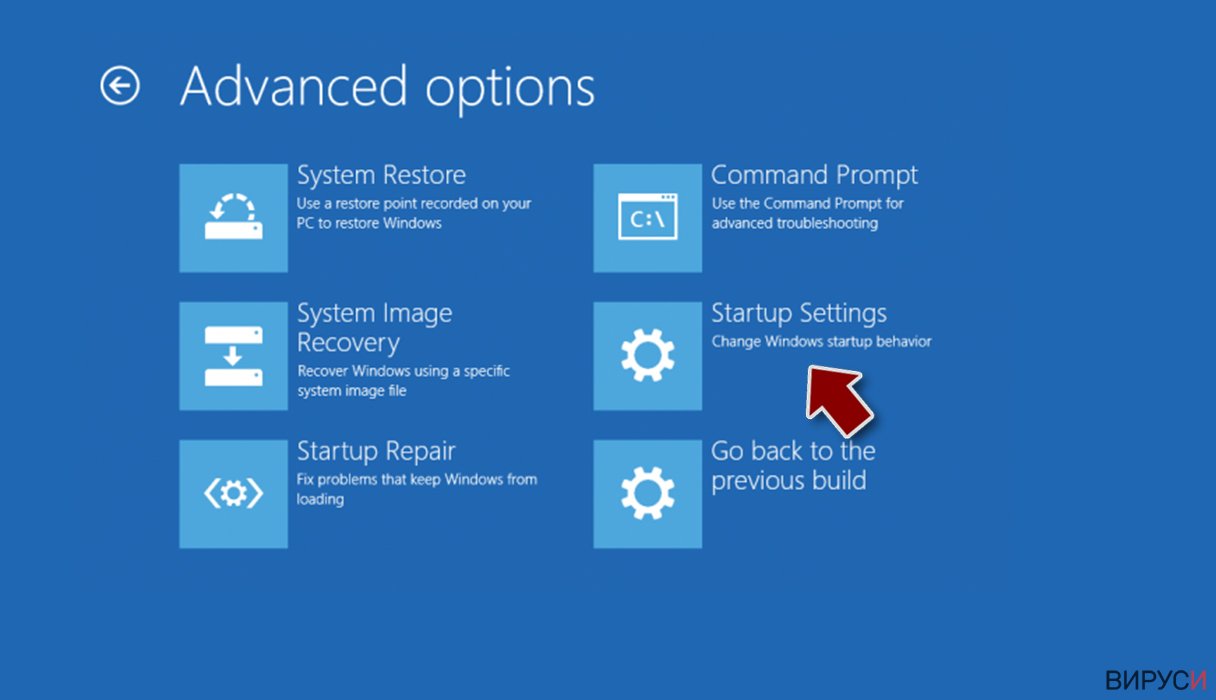

- Изберете Настройки при стартиране/Startup Settings.

- Натиснете Рестартиране/Restart.

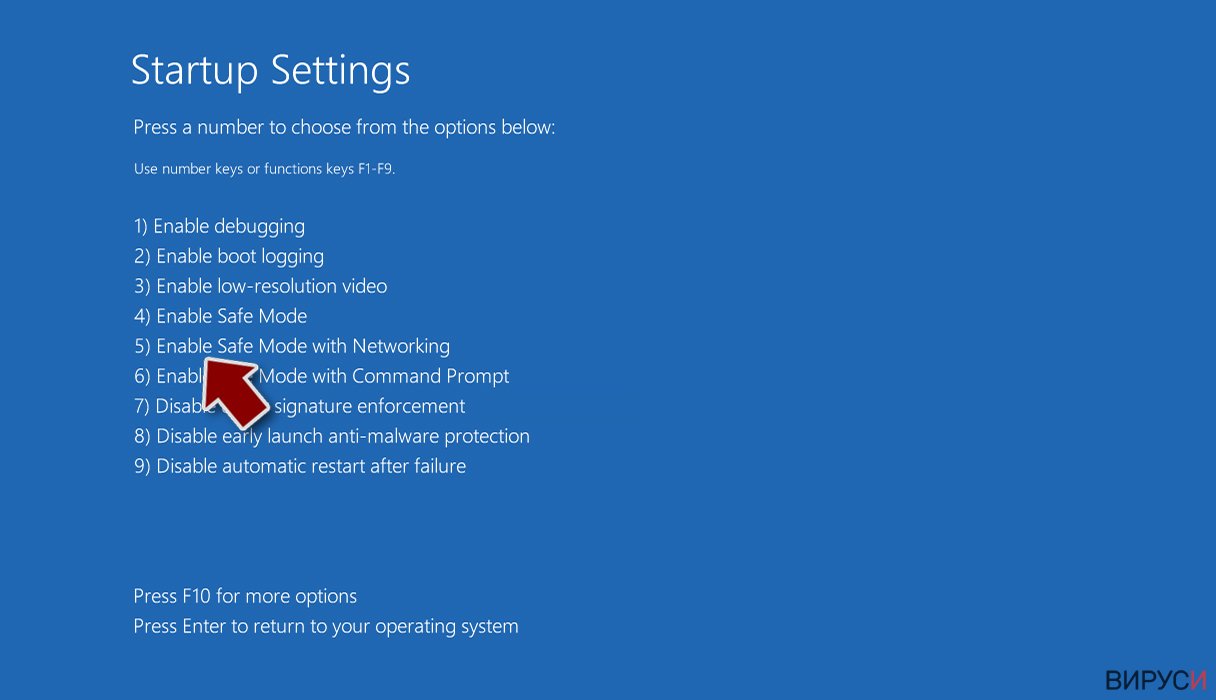

- Сега натиснете 5 или кликнете върху 5) Активирай Безопасен режим с мрежа/Enable Safe Mode with Networking.

Стъпка 2. Спрете съмнителните процеси

Мениджърът на задачите на Windows (Windows Task Manager) е полезен инструмент, който показва всички процеси, които протичат във фонов режим. Ако има процес, който се управлява от зловреден софтуер, трябва да го спрете:

- На клавиатурата натискате Ctrl + Shift + Esc за да стартирате Мениджъра за задачите/Windows Task Manager.

- Кликвате върху Повече информация/More details.

- Скролвате надолу до раздела Процеси във фонов режим/Background processes и търсите съмнителни процеси.

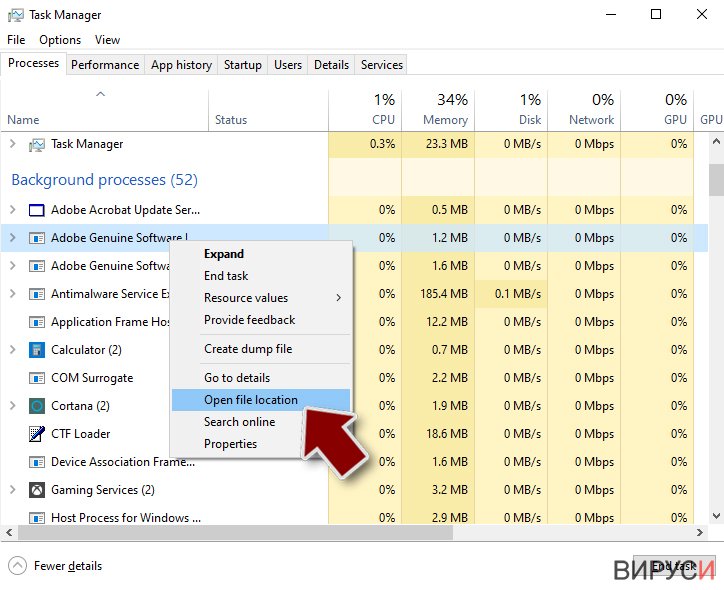

- С десен бутон на мишката кликвате и избирате Отворете местоположението на файла/Open file location.

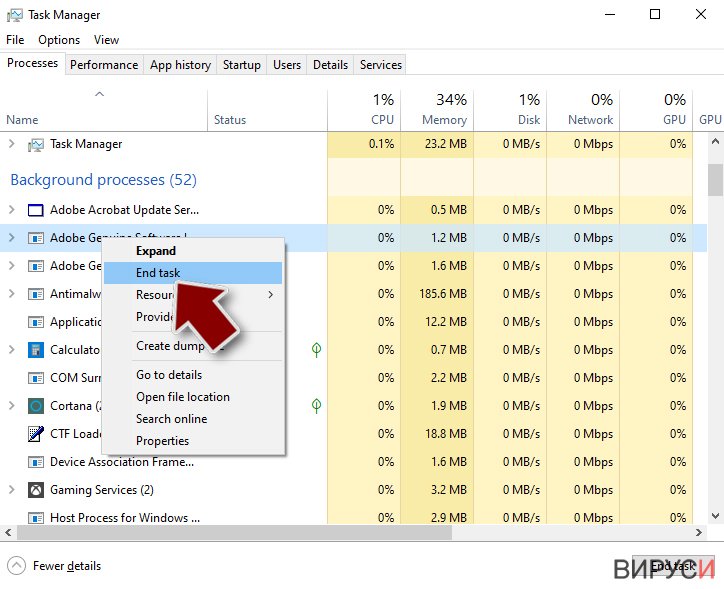

- Връщате се обратно при процеса, кликвате с десен бутон и избирате Край на задачата/End Task.

- Изтрийте съдържанието на зловредната папка.

Стъпка 3. Проверете Startup програмите

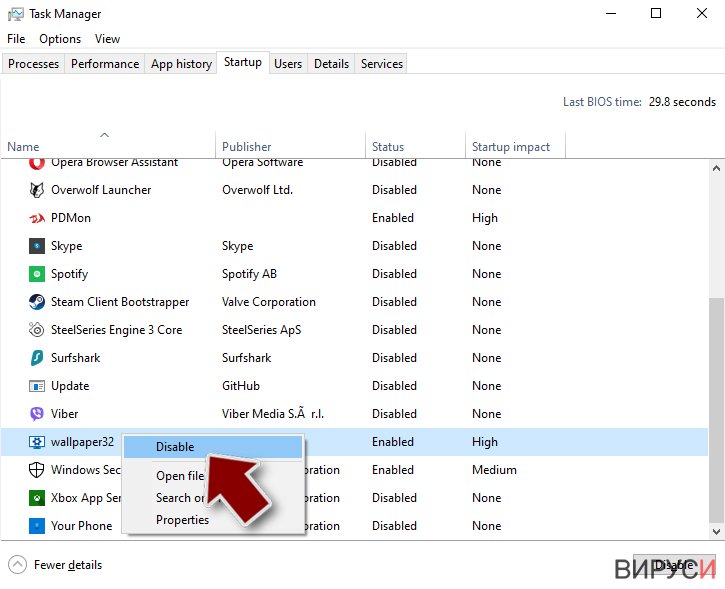

- Натиснете Ctrl + Shift + Esc на клавиатурата, за да отворите Мениджъра на задачите/Windows Task Manager.

- Отидете в раздела Startup.

- Кликнете с десен бутон върху съмнителната програма и натиснете Деактивирай/Disable.

Стъпка 4. Изтрийте файловете на вируса

Файловете свързани със зловредния софтуер могат да бъдат открити на различни места в компютъра ви. По-долу ще видите инструкции, които ще ви помогнат да ги откриете:

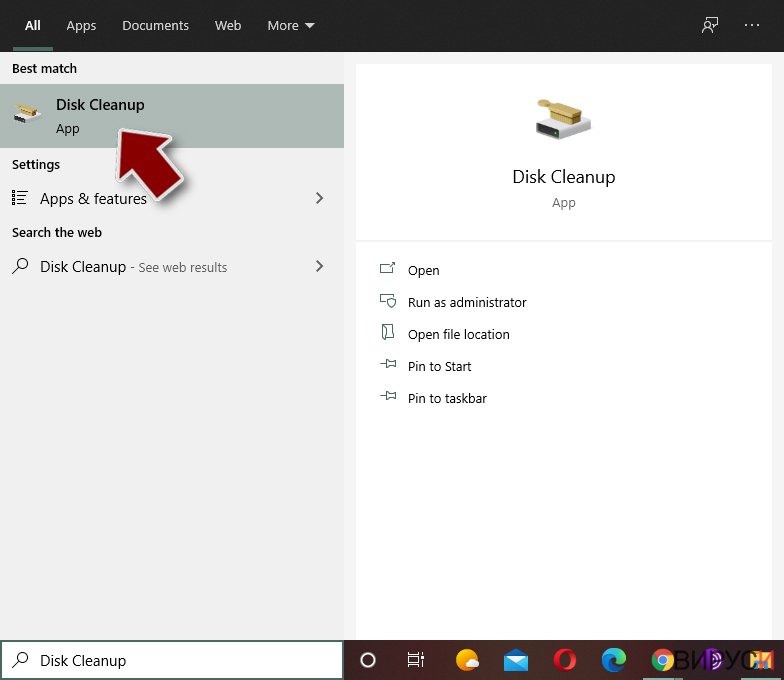

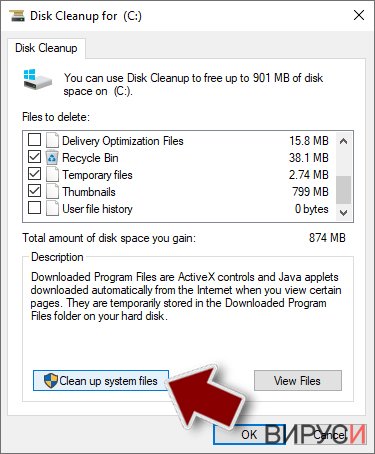

- Напишете Disk Cleanup в полето за търсене на Windows и натиснете Enter.

- Изберете дялът, който искате да почистите (C: е основния ви дял по подразбиране и е много вероятно зловредните файлове да са точно в него).

- Скролнете през списъка с Файлове за изтриване/Files to delete и изберете следните:

Temporary Internet Files/Временни Интернет файлове

Downloads/Изтегляния

Recycle Bin/Кошче

Temporary files/Временни файлове - Изберете Почистете системните файлове/Clean up system files.

- Също така може да потърсите и за още зловредни файлове, скрити в следните папки (напишете ги в търсачката на Windows/Windows Search и натиснете Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

След като приключите, рестартирайте компютъра в нормален режим.

Премахнете CryptoMix, използвайки System Restore

Ако Безопасният режим с мрежа (Safe Mode with Networking) не ви помогне да деактивирате рансъмуера, опитайте със Системно възстановяване (System Restore). И все пак, ще трябва да сканирате компютъра си поне два пъти, за да се уверите, че сте премахнали зловредния софтуер от системата.

-

Стъпка 1: Рестартирайте компютъра си, за да Safe Mode with Command Prompt

Windows 7 / Vista / XP- Натиснете Start → Shutdown → Restart → OK.

- Когато компютърър Ви се активира, натиснете F8 няколко пъти, докато видите прозореца Advanced Boot Options

-

Изберете Command Prompt от списъка

Windows 10 / Windows 8- Натиснете Power в Windows логин екран. Сега натиснете и задръжте Shift, което е на клавиатурата Ви, и след това натиснете Restart..

- Сега изберете Troubleshoot → Advanced options → Startup Settings и накрая натиснете Restart.

-

След като компютърът Ви е активен, изберете Enable Safe Mode with Command Prompt в Startup Settings прозореца.

-

Стъпка 2: Рестартирайте системните си файлове и настройки

-

След като се появи Command Prompt прозорец, въведете cd restore и кликнете Enter.

-

Сега напишете rstrui.exe и натиснете Enter отново..

-

Когато се появи нов екран, натиснете Next и изберете Вашия restore point преди инфекцията с CryptoMix. След това натиснете Next.

-

Сега кликнете Yes, за да започни system restore.

-

След като се появи Command Prompt прозорец, въведете cd restore и кликнете Enter.

Бонус: Възстановяване на информацията

Представеното по-горе ръководство има за цел да ви помогне да премахнете CryptoMix от компютъра си. За да възстановите криптираните си файлове ви препоръчваме използването на подробно ръководство, изготвено от специалистите по компютърна сигурност на virusi.bg?Ако файловете ви са криптирани от CryptoMix, може да използвате няколко начина за тяхното възстановяване:

Възстановяване на криптираните от CryptoMix файлове с помощта на Data Recovery Pro

Data Recovery Pro е широко познат инструмент, който се използва за възстановяване на случайни изтрити файлове и друга подобна информация. За да го използвате за възстановяване на файлове след рансъмуер атака, следвайте тези стъпки:

- Свали Data Recovery Pro;

- Следвайте стъпките за инсталиране на Data Recovery и инсталирайте програмата на компютъра си;

- Стартирайте и сканирайте компютъра за криптирани файлове от рансъмуер вируса CryptoMix;

- Възстановете ги.

Използвайте функцията По-стари версии на Windows (Windows Previous Versions) за да си върнете файловете след проникването на рансъмуера CryptoMix

Методът По-стари версии на Windows (Windows Previous Versions) е ефективен само ако функцията Системно възстановяване (System Restore) е била активирана по-рано на компютъра, преди проникването на рансъмуера. Обърнете внимание, че може да възстанови само отделни файлове на компютъра ви.

- Открийте криптирания файл, който искате да възстановите и кликнете с десния бутон на мишката върху него;

- Изберете “Properties” и отидете на бутона “Previous versions”;

- Тук проверете всички налични копия на файла “Folder versions”. Изберете версията, която искате да възстановите и кликнете върху “Restore”?

Декриптиране с CryptoMix Revenge

Може да използвате този инструмент за възстановяване на криптираните файлове. И все пак имайте предвид, че може да възстановява само файлове, които за били криптирани с използването на „офлайн ключ“. Ако версията ви на CryptoMix е използвала уникален ключ от отдалечен сървър, този декриптор няма да ви помогне.

Накрая, винаги трябва да мислите за защита от крипто-рансъмуери. За да защитите компютъра си от CryptoMix и други рансъмуери, използвайте добър анти спайуер, като например FortectIntego, SpyHunter 5Combo Cleaner или Malwarebytes

Препоръчано за Вас

Не позволявайте на правителството да ви шпионира

Правителствата имат много причини за проследяване на потребителски данни и шпиониране на гражданите, затова е добре да се замислите и да разберете повече за съмнителните практики за събиране на информация. За да избегнете нежелано проследяване или шпиониране, трябва да бъдете напълно анонимни в Интернет.

Може да изберете различно местоположение, когато сте онлайн и имате достъп до желани материали без ограничение на специфично съдържание. Може да се радвате на Интернет връзка без рискове да бъдете хакнати, като използвате VPN услугата Private Internet Access.

Управлявайте информацията, която може да бъде използвана от правителството или трети страни и сърфирайте в мрежата без да бъдете шпионирани. Дори да не участвате в някакви незаконни дейности или се доверявате на избора си на услуги и платформи, имайте едно наум за собствената си сигурност и вземете превантивни мерки като използвате VPN услуга.

Архивиране на файлове в случай на атака на зловреден софтуер

Компютърните потребители могат да понесат различни загуби, които се дължат на кибер инфекции или на техни собствени грешки. Софтуерни проблеми, причинени от зловреден софтуер или загуба на информация, дължаща се на криптиране, могат да доведат до различни последици за устройството ви или дори до непоправими щети. Когато разполагате с адекватни актуални резервни файлове лесно може да се възстановите след подобен инцидент и да се върнете към работата си.

Актуализациите на резервните файлове след всяка промяна в устройството са изключителни важни, за да може да се върнете на точното място, на което сте спрели работа, когато зловреден софтуер или друг проблем с устройството е причинило загуба на информация или е прекъснало работата ви.

Когато разполагате с предишна версия на важен документ или проект, може да избегнете чувството на безсилие и стреса. Доста е полезно в случай на изненадваща зловредна атака. Използвайте Data Recovery Pro за възстановяване на системата.